Compliance al GDPR: monitoraggio e verifica sono una priorità

Le aziende, con l’obiettivo di rispettare il GDPR, è necessario che predispongano adeguate attività di controllo, monitoraggio, verifica ed aggiornamento dei loro strumenti informatici.

I compiti del titolare del trattamento

Il Titolare del trattamento dei dati, tenuto conto della natura, oggetto, contesto e finalità del trattamento nonché della probabilità e gravità dei rischi, deve controllare e supervisionare il sistema attraverso attività ricorsive con la finalità di mantenere il sistema monitorato e aggiornato, verificandone il corretto funzionamento e la compliance a quanto indicato nel GDPR.

Non è sufficiente solo fare una lista delle attività o compilare una check-list per essere conformi al regolamento. È importante anche eseguire regolarmente controlli e monitoraggi e non solamente all’inizio quando si mette in funzione il sistema.

La check list di controllo, ovvero quanto emerso in seguito all’esecuzione di un Vulnerability Assessment, dal quale si evidenzia quanto il sistema implementato sia conforme o meno, deve essere intesa come attività di verifica e di adeguatezza sulle misure implementate e definire, nel caso, attività di miglioramento e integrazione necessarie.

I controlli necessari

Quando l’art. 32 del GDPR parla di adeguatezza o di stato dell’arte e di misure che siano in grado di assicurare un livello di sicurezza adeguato al rischio, è anche richiesto, tra le misure, “una procedura per testare, verificare e valutare regolarmente l’efficacia delle misure tecniche e organizzative al fine di garantire la sicurezza del trattamento”. Le sanzioni sin qui applicate, nella maggior parte, riguardano proprio l’assenza di misure di sicurezza e si basano sulla violazione, tra gli altri, proprio dell’art. 32.

E’ necessario quindi, oltre che prevedere lo svolgimento con cadenza regolare di un Vulnerability Assessment, anche l’implementazione di un sistema di monitoraggio che mantenga sotto controllo l’intera infrastruttura informatica segnalando non conformità e vulnerabilità in tempo reale qualora se ne dovessero presentare.

A questo scopo risulta fondamentale l’adozione di un sistema RMM, ovvero il Remote Monitoring Management, il quale funge da “controllore proattivo” monitorando sia le risorse hardware che software dei dispositivi, segnalandone le eventuali criticità all’amministratore di sistema. Questo strumento invia delle notifiche nel caso in cui il sistema non risulti aggiornato oppure, in caso di criticità importanti, si occupa dell’attività di Patch Management, ovvero di applicare prontamente gli aggiornamenti correttivi al sistema operativo ed agli applicativi per risolvere tempestivamente le vulnerabilità.

Inoltre è possibile implementare ulteriori sistemi di monitoraggio, molto più avanzati, i quali monitorano svariati aspetti dell’infrastruttura informatica in tempo reale, permettendo così di anticipare eventuali falle del sistema potendo intervenire prima che il problema si presenti.

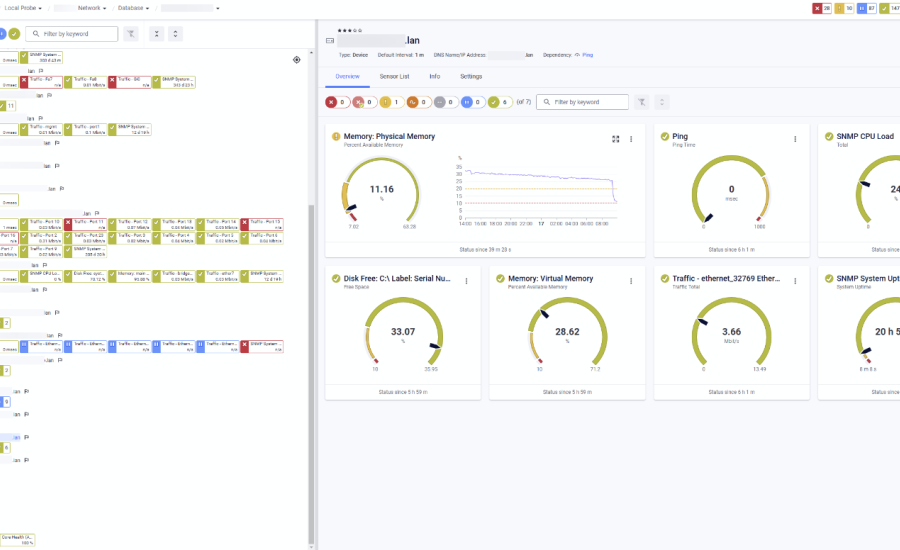

Questi sistemi, ad esempio PRTG, permettono di installare delle sonde che controllano svariati aspetti del sistema come carico della CPU, utilizzo della memoria RAM, spazio disco, utilizzo delle risorse di rete, monitoraggio dei processi e presenza di aggiornamenti di sistema.

Gli obiettivi del monitoraggio

L’attività di monitoraggio e la proattività fungono, pertanto, da supporto per le attività interne dell’amministratore di sistema di verifica dell’adeguatezza delle misure di sicurezza adottate, consentendo di mitigare i rischi, di poter individuare piani di miglioramento, e di poter raggiungere la piena compliance alla normativa vigente.

Conclusione

Controlli e requisiti diventano così un elemento fondamentale per guidare tutti i soggetti coinvolti, titolare del trattamento ed amministratore di sistema, attraverso l’analisi (con conseguente rivalutazione periodica dei rischi) del modello di efficacia delle misure di sicurezza, affinché l’azienda possa adottare processi e strumenti a prova di GDPR e non solo.

Per approfondire qui trovi il Regolamento integrale (UE) 2016/679

Contatta Tech Lab e definisci il tuo piano di sicurezza informatica aziendale oggi stesso!