Vulnerability Assessment: come implementarlo per la protezione dei dati aziendali

L’esposizione ai rischi informatici è una realtà universale, con conseguenze potenzialmente gravi come il furto di credenziali, la compromissione di dati e la violazione della privacy. Questa minaccia non risparmia le aziende, che devono pertanto comprendere l’importanza di affrontare la sicurezza informatica con competenza e con gli strumenti adeguati.

- La formazione del personale rappresenta il primo pilastro per proteggere l’azienda da tali minacce. Ad esempio, la perdita di una chiavetta USB contenente dati sensibili aziendali o la condivisione di informazioni tramite e-mail con destinatari non affidabili può comportare sanzioni pesanti e danni reputazionali significativi.

- Oltre alla formazione, è essenziale adottare soluzioni tecniche avanzate. L’utilizzo di Firewall e di Software Antivirus, Anti-Malware e Anti-Ransomware è imprescindibile per rilevare e neutralizzare software dannosi, integrando queste misure con scansioni periodiche per garantire una protezione continua.

- Il Backup dei dati su supporti esterni removibili rappresenta un’altra misura cruciale. Questa pratica consente di recuperare i file compromessi da attacchi informatici su qualsiasi dispositivo, come i Server e i PC.

È fondamentale stabilire una pianificazione regolare del backup con relativa verifica dei dati scritti per garantire l’efficacia di questa strategia di protezione. - Inoltre, è indispensabile condurre un’analisi dei rischi approfondita, denominata Risk Assessment, e adottare una gestione strategica.

Identificare i potenziali scenari di minaccia e sviluppare un piano di gestione dei rischi consente di intervenire tempestivamente e con professionalità di fronte a eventuali attacchi.

Queste sono solo alcune delle principali misure di sicurezza informatica per la protezione dei dati aziendali. Esistono numerosi altri approcci e tecnologie, come ad esempio il Vulnerability Assessment, che devono essere considerati per garantire una protezione completa ed efficace contro le minacce informatiche.

Il Vulnerability Assessment è uno strumento fondamentale per garantire la sicurezza informatica di un’azienda. Ma cosa è esattamente e come funziona?

Cos’è il Vulnerability Assessment?

Il Vulnerability Assessment è un processo progettato per identificare, valutare e classificare le vulnerabilità presenti nei sistemi informatici di un’organizzazione. Queste vulnerabilità possono essere porte aperte per potenziali minacce informatiche come hacker, malware o altre forme di attacchi.

Come Funziona?

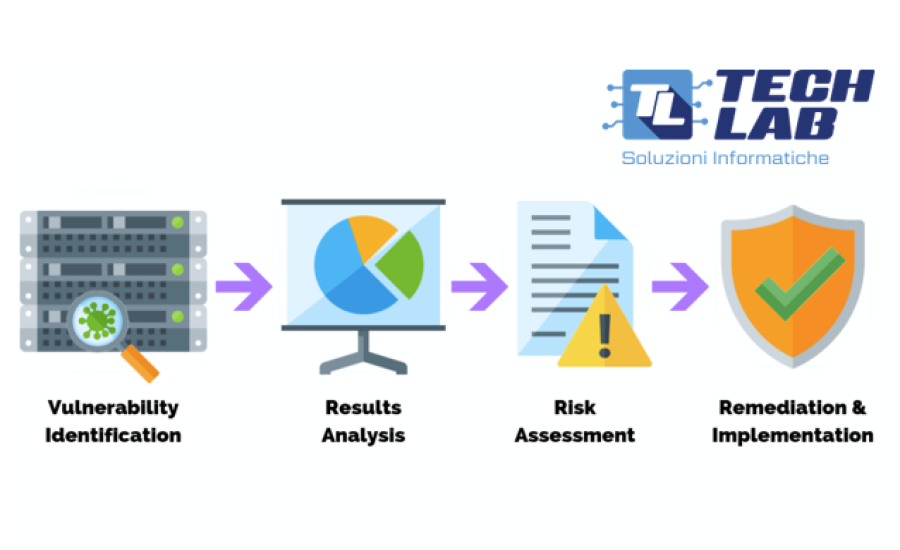

Il processo di Vulnerability Assessment coinvolge una serie di fasi ben definite:

- Raccolta delle informazioni: Si raccolgono informazioni dettagliate sui sistemi, sulle reti e sulle applicazioni dell’azienda.

- Scansione: Vengono utilizzati strumenti professionali specifici per eseguire scansioni approfondite dei sistemi alla ricerca di vulnerabilità note.

- Analisi: I risultati delle scansioni vengono analizzati per identificare e valutare le vulnerabilità rilevate in base alla loro gravità e al potenziale impatto sulla sicurezza.

- Report: Viene generato un report dettagliato che evidenzia le vulnerabilità individuate e fornisce raccomandazioni per mitigare i rischi.

Come si Esegue un Vulnerability Assessment per protezione dati?

Il Vulnerability Assessment può essere eseguito internamente dall’azienda, ma è consigliabile affidarsi a professionisti esperti nel campo della sicurezza informatica. In Tech Lab utilizziamo strumenti avanzati e metodologie collaudate per garantire una valutazione accurata e completa delle vulnerabilità e un’efficace protezione dei dati aziendali.

A Cosa Serve Questa Analisi?

Il Vulnerability Assessment serve a proteggere l’azienda da potenziali attacchi informatici, consentendo di:

- Identificare e correggere le vulnerabilità prima che vengano sfruttate da criminali informatici.

- Migliorare la sicurezza complessiva dei sistemi informatici dell’azienda.

- Rispettare normative e regolamenti in materia di sicurezza dei dati.

- Mantenere la reputazione dell’azienda.

Con che cadenza si deve eseguire un Vulnerability Assessment?

La frequenza con cui viene eseguito un vulnerability assessment dipende da diversi fattori, tra cui la dimensione dell’azienda, la complessità dei suoi sistemi informatici, il settore in cui opera e le normative di sicurezza applicabili. Tuttavia, in generale, è consigliabile eseguire un vulnerability assessment regolarmente per garantire una protezione efficace contro le minacce informatiche in continua evoluzione.

Ecco alcune linee guida generali sulla frequenza con cui eseguire un vulnerability assessment:

- Periodicità regolare: In generale, è consigliabile eseguire un vulnerability assessment almeno una volta all’anno per mantenere la sicurezza informatica dell’azienda aggiornata e identificare eventuali nuove vulnerabilità che potrebbero essere emerse nel corso del tempo.

- Eventi significativi: Inoltre, è consigliabile eseguire un vulnerability assessment in concomitanza con eventi significativi come l’introduzione di nuove tecnologie o applicazioni, l’implementazione di aggiornamenti critici di sicurezza o modifiche sostanziali all’infrastruttura IT.

- Cambiamenti significativi: Qualsiasi cambiamento significativo nell’ambiente IT dell’azienda dovrebbe essere seguito da un vulnerability assessment per assicurarsi che i nuovi componenti o le nuove configurazioni non introducano vulnerabilità aggiuntive.

- Risposta a minacce o violazioni: In caso di minacce informatiche o violazioni della sicurezza, è consigliabile eseguire immediatamente un vulnerability assessment per identificare eventuali punti deboli che potrebbero essere stati sfruttati dagli attaccanti e adottare misure correttive tempestive.

- Requisiti normativi: Se l’azienda opera in settori soggetti a regolamentazioni specifiche in materia di sicurezza dei dati, potrebbe essere necessario eseguire vulnerability assessment con una frequenza maggiore per garantire la conformità normativa.

In sintesi, la frequenza con cui viene eseguito un Vulnerability Assessment dipende dalle esigenze specifiche dell’azienda e dalla complessità del suo ambiente IT, ma in generale è consigliabile pianificare queste valutazioni regolarmente per mantenere un alto livello di sicurezza informatica.

Per approfondire qui trovi il Regolamento integrale (UE) 2016/679

Tech Lab è il partner giusto per proteggere la tua azienda

In conclusione, il Vulnerability Assessment è uno strumento indispensabile per garantire la sicurezza informatica di un’azienda, proteggendo i suoi dati sensibili e la sua reputazione da potenziali minacce.

Contatta Tech Lab e definisci il tuo piano di sicurezza informatica aziendale oggi stesso!